Эксперты IBM обнаружили ботнет, занимающий 90% трафика с устройств Интернета вещей

Эксперты по безопасности из IBM X-Force обнаружили, что на ботнет Mozi теперь приходится 90 процентов трафика с устройств IoT (Интернет вещей).

Mozi произошел от исходных кодов печально известных семейств вредоносных программ, таких как Mirai, IoT Reaper и Gafgyt. Ботнет способен к DDoS-атакам, краже даннях, выполнению команд или полезной нагрузки, передает internetua.com.

Mozi стремится пополнить свои ряды устройствами Интернета вещей со слабой безопасностью, в основном маршрутизаторами и видеорегистраторами без исправлений. Mozi в прошлом скомпрометировал популярные маршрутизаторы, такие как Netgear, D-Link и Huawei.

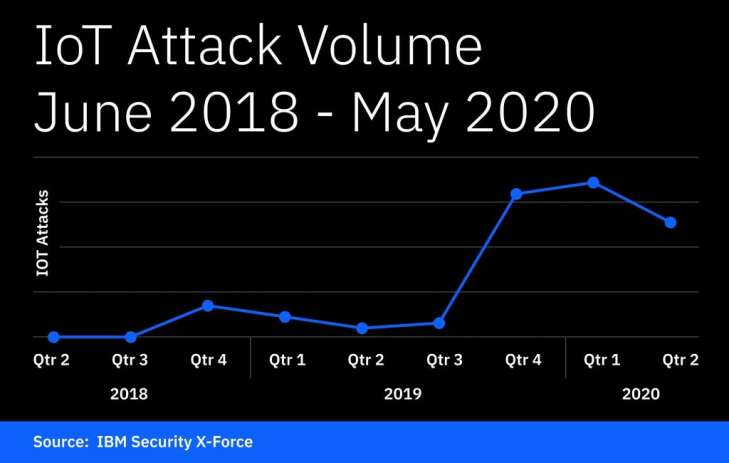

Вместо того, чтобы удалять с рынка конкурирующие варианты вредоносных программ, Mozi добавил их, но при этом снизил их активность. IBM обнаружила, что совокупные атаки Интернета вещей в период с октября 2019 года по июнь 2020 года увеличились на 400%, чем за предыдущие два года.

Устройства Интернета вещей представляют собой идеальную цель для хакеров. Они быстро распространяются - по оценкам IDC. К 2025 году будет подключено 41,6 миллиарда устройств IoT - стремление опередить конкурентов на рынке создает серьезные уязвимости.

«Mozi продолжает добиваться успеха в основном за счет использования атак с внедрением команд (CMDi), которые часто возникают из-за неправильной конфигурации устройств IoT», - говорит IBM.

«Вероятные виновники этого скачка - продолжающийся рост использования Интернета вещей и ненадежные протоколы конфигурации. Это увеличение могло быть вызвано более частым удаленным доступом к корпоративным сетям из-за COVID-19».

IBM наблюдала, как Mozi взламывает устройства, используя команду оболочки wget для загрузки файла с именем mozi.a, который затем запускается на микропроцессоре. Затем права доступа изменяются, чтобы предоставить злоумышленнику полный контроль над системой, и впоследствии могут быть загружены дополнительные вредоносные программы для определенных типов атак.

«Встроенные системы IoT обычно содержат веб-интерфейс и интерфейс отладки, оставшиеся от разработки микропрограмм, которые можно использовать», - написала IBM в анализе.

«Во-вторых, модули PHP, встроенные в веб-интерфейсы IoT, могут быть использованы для предоставления злоумышленникам возможности удаленного доступа. В-третьих, интерфейсы IoT часто остаются уязвимыми при развертывании, потому что администраторы не могут защитить интерфейсы путем очистки ожидаемого удаленного ввода. Это позволяет злоумышленникам вводить команды оболочки, такие как 'wget' ».

Впервые Mozi был задокументирован в конце 2019 года. Быстрый рост ботнета, на который приходится 90% всего трафика устройств Интернета вещей менее чем за год, показывает, насколько серьезными остаются уязвимости, которые необходимо устранять.

«По мере того, как новые группы ботнетов, такие как Mozi, увеличивают объем операций и общий всплеск активности IoT, организации, использующие устройства IoT, должны осознавать растущую угрозу», - заключила IBM.

Мир «У США оприлюднили частину архіву Епштейна: Трамп фігурує на трьох фотографіях»

Мир «У США оприлюднили частину архіву Епштейна: Трамп фігурує на трьох фотографіях»  Политика «Зеленський навчився раціонально відповідати Трампу»

Политика «Зеленський навчився раціонально відповідати Трампу»  Общество «"Сзшчники" позбавляються права вибору, в яку частину повернутися, – ЗМІ»

Общество «"Сзшчники" позбавляються права вибору, в яку частину повернутися, – ЗМІ»  Происшествия «Дрони СБУ вдруге за тиждень атакували нафтові платформи РФ у Каспійському морі»

Происшествия «Дрони СБУ вдруге за тиждень атакували нафтові платформи РФ у Каспійському морі»  Общество «Схема з "працевлаштування" військових на приватному СТО: ДБР оголосило підозри посадовцям»

Общество «Схема з "працевлаштування" військових на приватному СТО: ДБР оголосило підозри посадовцям»  Политика «ФРГ вызвала посла РФ из-за дезинформации и кибератак перед выборами»

Политика «ФРГ вызвала посла РФ из-за дезинформации и кибератак перед выборами»